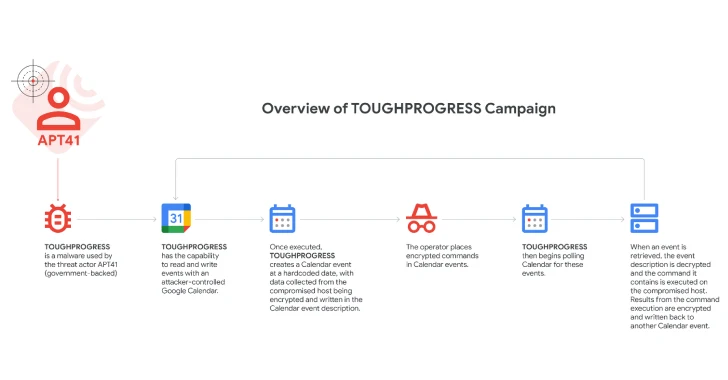

Китайская APT41 использует Google Calendar для управления вредоносным ПО

Китайская группа APT41 использовала Google Calendar для управления вредоносным ПО. Об этом сообщила компания Google, обнаружившая активность в конце октября 2024 года. Вредоносная программа TOUGHPROGRESS размещалась на взломанном правительственном сайте и нацеливалась на государственные структуры.

Злоумышленники рассылали фишинговые письма со ссылкой на ZIP-архив. Внутри архива находился LNK-файл, маскирующийся под PDF, и папка с изображениями. При запуске LNK-файла жертве показывался поддельный документ, а в фоновом режиме запускался процесс заражения.

Вредоносное ПО состояло из трех компонентов:

- PLUSDROP — DLL для расшифровки и выполнения следующего этапа

- PLUSINJECT — внедрял финальную нагрузку в легитимный процесс svchost.exe

- TOUGHPROGRESS — основной модуль, использующий Google Calendar для управления

Необычный C2-канал

APT41 использовала Google Calendar для передачи команд и сбора данных. Злоумышленники создавали события с зашифрованными командами, которые затем расшифровывались и выполнялись на зараженных машинах. Результаты операций записывались обратно в календарь.

Google заблокировала вредоносные календари и уведомила пострадавшие организации. Это не первый случай, когда APT41 использует сервисы Google — в 2023 году группа применяла Google Drive и Sheets для аналогичных целей.