Уязвимости Fortinet активно используют в атаках Qilin

Группировка Qilin (также известная как Phantom Mantis) начала использовать уязвимости в продуктах Fortinet для атак с вымогательством. Эксплуатируются две критические уязвимости: CVE-2024-21762 и CVE-2024-55591, позволяющие обходить аутентификацию и выполнять произвольный код на уязвимых устройствах.

Qilin работает по модели Ransomware-as-a-Service с августа 2022 года. На их даркнет-сайте зафиксировано более 310 жертв, включая крупные организации:

- Автомобильный гигант Yangfeng

- Издательский холдинг Lee Enterprises

- Суды Австралии (Court Services Victoria)

- Медицинские лаборатории Synnovis (атака привела к отмене сотен операций в больницах Лондона)

Технические детали

По данным PRODAFT, атаки частично автоматизированы. В настоящее время злоумышленники сосредоточены на испаноязычных странах, но вероятно расширение географии.

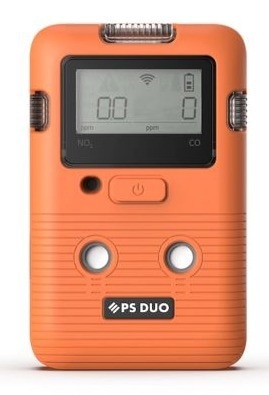

CVE-2024-55591 эксплуатировалась как zero-day еще в ноябре 2024 года другими группировками. CVE-2024-21762 была исправлена в феврале, но Shadowserver обнаружил около 150 000 уязвимых устройств.

Исторический контекст

Уязвимости Fortinet часто используются:

- Китайской группировкой Volt Typhoon для шпионажа

- В ransomware-атаках (например, Cring, SuperBlack)

- Для установки специализированных бэкдоров (как Coathanger RAT)

Проблема в том, что многие организации не успевают устанавливать обновления вовремя, оставляя системы уязвимыми месяцами после выхода патчей.