Уязвимость в Windows Server 2025 угрожает Active Directory

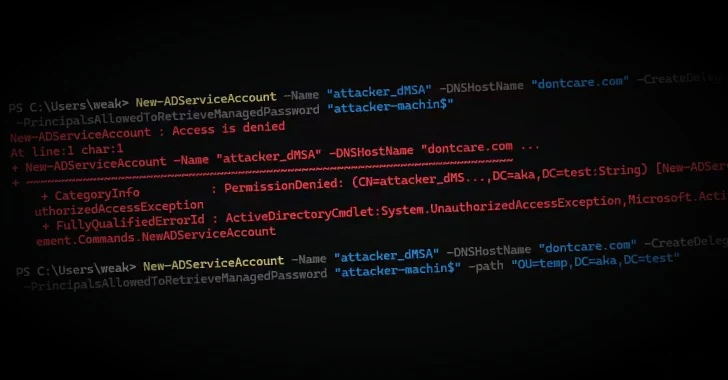

В Windows Server 2025 обнаружена критическая уязвимость, позволяющая злоумышленникам получить полный контроль над Active Directory. Проблема связана с функцией Delegated Managed Service Accounts (dMSA), введенной в этой версии сервера для защиты от атак Kerberoasting.

Исследователи Akamai выявили, что при аутентификации через Kerberos система передает dMSA не только собственный идентификатор безопасности (SID), но и SID заменяемой учетной записи, включая все ее групповые разрешения. Это создает возможность эскалации привилегий.

Атака, получившая название BadSuccessor, позволяет:

- Скомпрометировать любую учетную запись в домене

- Получить права уровня Domain Admin

- Выполнять DCSync-атаки для кражи хэшей паролей

Технические детали

Для эксплуатации уязвимости достаточно прав на создание dMSA в любом организационном подразделении (OU). Система автоматически наделяет новую учетную запись всеми привилегиями заменяемого пользователя.

Microsoft классифицировала проблему как умеренно опасную, поскольку для атаки требуются определенные права доступа. Однако патч находится в разработке.

Рекомендации по защите

До выхода обновления следует:

- Ограничить права на создание dMSA

- Проверить разрешения в домене с помощью скрипта от Akamai

- Мониторить подозрительную активность, связанную с созданием служебных учетных записей

Уязвимость затрагивает 91% проверенных доменных сред Windows Server 2025, что делает ее серьезной угрозой для корпоративной инфраструктуры.