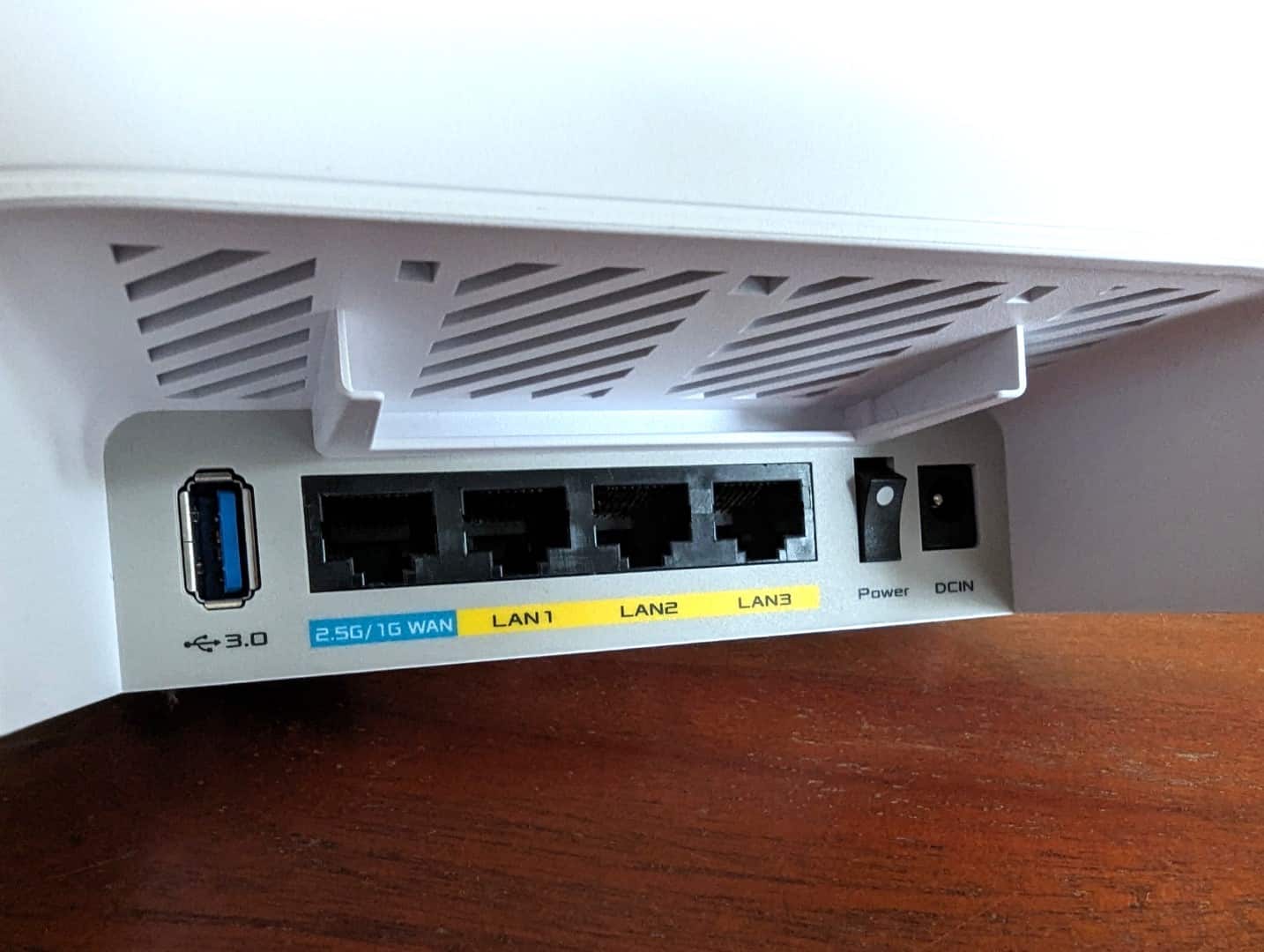

Новый ботнет заражает роутеры ASUS через уязвимости

Новый ботнет заразил тысячи роутеров ASUS, создав в них постоянные бэкдоры. Вредоносное ПО остается активным даже после перезагрузки или обновления системы. Зараженные устройства становятся частью распределенной сети ORB, состоящей из виртуальных серверов, скомпрометированных IoT-устройств и маршрутизаторов.

Исследователи Greynoise обнаружили активность ботнета в середине марта. Он распространяется через незащищенные или уязвимые роутеры ASUS. В некоторых случаях злоумышленники получали доступ благодаря слабым паролям или известным уязвимостям.

Малварь, названная AyySSHush, обходит встроенную защиту Trend Micro и использует техники living-off-the-land для глубокого внедрения в систему. Она эксплуатирует уязвимость CVE-2023-39780, позволяющую выполнять произвольные команды с привилегиями системы.

Сложность удаления

Ботнет изменяет настройки для получения постоянного доступа через SSH. Эти изменения сохраняются в энергонезависимой памяти (NVRAM), что позволяет ему выживать после обновлений прошивки. Полное удаление возможно только через сброс к заводским настройкам.

Масштабы заражения

На пике активности было заражено около 12 000 роутеров. К настоящему времени их количество сократилось до 8 500. Эксперты считают, что это связано либо с действиями злоумышленников, либо с вмешательством государственных структур, а не с самостоятельным исправлением ситуации пользователями.

Рекомендации

- Выполните полный сброс роутера

- Установите сложный пароль администратора

- Регулярно обновляйте прошивку

- Рассмотрите замену устаревшего оборудования

По мнению экспертов, традиционные методы защиты становятся менее эффективными против таких сложных угроз. В некоторых случаях единственным решением может быть замена роутера на более современную модель с лучшей репутацией в плане безопасности.