Как быстро распознать фишинг: пример Tycoon2FA

Одна фишинговая атака может скомпрометировать всю систему. Достаточно одного письма, чтобы обойти фильтры, обмануть сотрудников и дать злоумышленникам доступ. Если угроза останется незамеченной, это приведет к краже учетных данных, несанкционированному доступу и даже полномасштабному взлому. Фишинговые техники становятся все более изощренными, и автоматические решения уже не справляются.

Tycoon2FA — одна из самых распространенных фишинговых угроз в корпоративной среде. Рассмотрим, как SOC-команды могут быстро и точно обнаруживать такие атаки.

Шаг 1: Анализ подозрительного файла или URL в песочнице

Допустим, система обнаружила подозрительное письмо, но неизвестно, действительно ли оно вредоносное. Самый быстрый способ проверить — запустить анализ в песочнице для вредоносного ПО.

Песочница — это изолированная виртуальная машина, где можно безопасно открывать файлы, переходить по ссылкам и наблюдать за поведением, не подвергая риску реальную систему. SOC-аналитики используют ее для исследования фишинга и подозрительной активности.

Процесс прост: загрузите файл или вставьте URL, выберите ОС (Windows, Linux или Android), настройте параметры, и через несколько секунд вы получите доступ к интерактивной виртуальной машине.

Пример фишингового письма

В письме есть большая зеленая кнопка «Play Audio» — типичная уловка, чтобы заставить жертву нажать на нее. После нажатия происходит серия редиректов (еще один метод уклонения), которая приводит на страницу с CAPTCHA. Автоматические инструменты обычно не могут решить CAPTCHA, поэтому пропускают угрозу.

В интерактивной песочнице это не проблема. Можно решить CAPTCHA вручную или включить автоматический режим. В любом случае анализ продолжается, и вы видите финальную фишинговую страницу.

Шаг 2: Детонация всей цепочки атаки

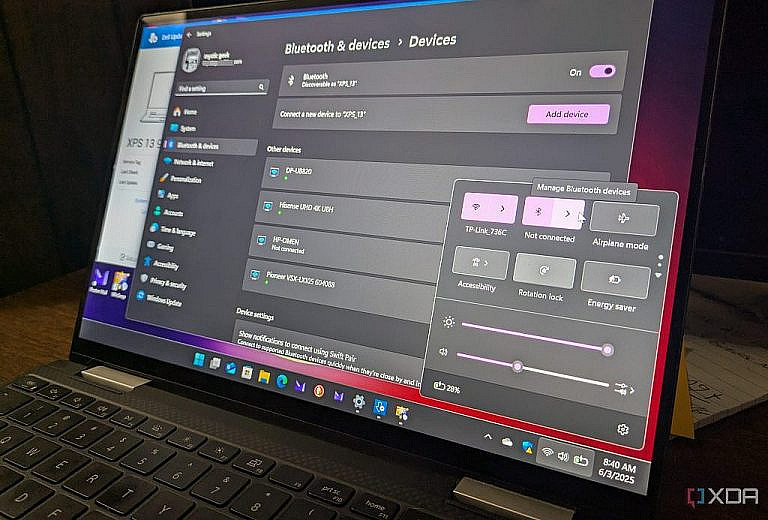

После решения CAPTCHA пользователь попадает на поддельную страницу входа Microsoft. На первый взгляд она выглядит убедительно, но есть признаки фишинга:

- URL не связан с Microsoft и содержит случайные символы.

- Отсутствует favicon (иконка вкладки браузера).

Без интерактивной песочницы эти детали остались бы незамеченными. Здесь же каждый шаг атаки виден и отслеживаем.

Шаг 3: Сбор индикаторов компрометации (IOC)

После полной детонации атаки важно собрать IOC для обнаружения, реагирования и предотвращения будущих инцидентов. В песочнице это делается быстро и централизованно.

Ключевые находки:

- В дереве процессов выделяется подозрительный процесс с меткой «Phishing».

- В разделе сетевых соединений видны домены и IP-адреса, используемые атакующими.

- Срабатывает правило Suricata, подтверждающее использование фишингового набора Tycoon2FA.

Все IOC можно экспортировать одним кликом и использовать для:

- блокировки вредоносных доменов,

- обновления фильтров почты и правил обнаружения,

- пополнения базы данных угроз.

Почему песочница должна быть частью рабочего процесса

Интерактивная песочница помогает быстро выявлять реальные угрозы и делает реагирование на инциденты более эффективным. Она полезна как для опытных команд, так и для начинающих специалистов:

- Ускорение триагирования и реагирования: поведение угрозы видно в реальном времени.

- Повышение уровня обнаружения: можно отследить многоэтапные атаки от начала до конца.

- Обучение: аналитики работают с реальными угрозами, получая практический опыт.

- Снижение затрат на инфраструктуру: облачная песочница не требует настройки.

Фишинговые атаки становятся умнее, но их обнаружение не должно быть сложным. С интерактивной песочницей можно выявлять угрозы на ранних этапах, отслеживать всю цепочку атаки и собирать доказательства для быстрого реагирования.